La seguridad digital es un aspecto vital en cualquier organización, y las contraseñas son uno de los elementos más importantes en la protección de la información. Sin embargo, muchas veces se descuidan y se utilizan contraseñas débiles o se comparten entre usuarios, poniendo en riesgo la privacidad y la integridad de los datos. En este artículo, exploraremos la implementación de una política de contraseñas efectiva y rigurosa, que garantice la seguridad de los datos y la tranquilidad de la empresa. ¡Descubre cómo hacerlo en TIEngranaje!

Si bien la implementación de una política de contraseñas de Active Directory (AD) es técnicamente fácil, la mayoría de las veces no se considera la planificación y el diseño adecuados. Por lo tanto, no siempre se obtienen los resultados esperados de la política.

Antes de configurar políticas de contraseñas en las computadoras de su red, debe identificar qué configuraciones son relevantes, determinar qué valores usará para esas configuraciones y comprender cómo Windows almacena información de configuración de la política de contraseñas.

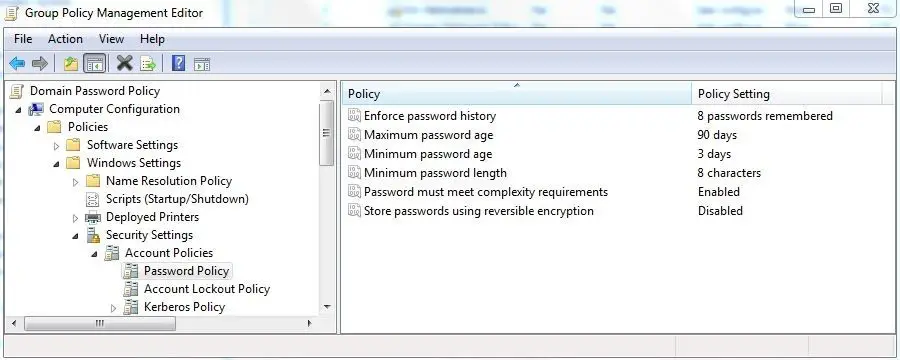

Hay, en el nivel más básico, cinco configuraciones puede configurar que se relacionen con las características de la contraseña: Hacer cumplir el historial de la contraseña, Antigüedad máxima de la contraseña, Antigüedad mínima de la contraseña, Longitud mínima de la contraseña y Las contraseñas deben cumplir con los requisitos de complejidad.

Hacer cumplir el historial de contraseñas determina la cantidad de contraseñas nuevas únicas que un usuario debe usar antes de poder reutilizar una contraseña anterior. El valor de este ajuste puede estar entre 0 y 24; si este valor se establece en 0, la aplicación del historial de contraseñas está deshabilitada.

Antigüedad máxima de la contraseña determina cuántos días se puede usar una contraseña antes de que el usuario deba cambiarla. El valor de este está entre 0 y 999; si se establece en 0, las contraseñas nunca caducan. Establecer este valor demasiado bajo puede causar frustración a sus usuarios; configurarlo demasiado alto o deshabilitarlo les da a los atacantes potenciales más tiempo para determinar las contraseñas.

Edad mínima de la contraseña determina cuántos días un usuario debe conservar las nuevas contraseñas antes de poder cambiarlas. Esta configuración está diseñada para funcionar con la configuración del historial de contraseñas de Forzar para que los usuarios no puedan restablecer rápidamente sus contraseñas la cantidad de veces requerida y luego volver a sus contraseñas anteriores. El valor de este ajuste puede estar entre 0 y 999; si se establece en 0, los usuarios pueden cambiar inmediatamente las nuevas contraseñas.

Longitud mínima de la contraseña determina qué tan cortas pueden ser las contraseñas.

Las contraseñas deben cumplir con los requisitos de complejidad determina si se aplica la complejidad de la contraseña. Si esta configuración está habilitada, las contraseñas de usuario cumplen los siguientes requisitos:

- La contraseña tiene al menos seis caracteres.

- La contraseña contiene caracteres de al menos tres de las siguientes cuatro categorías:

- Caracteres en mayúsculas en inglés (A – Z)

- Caracteres en minúsculas en inglés (a – z)

- Base 10 dígitos (0 – 9)

- No alfanumérico (por ejemplo: !, $, # o %)

- La contraseña no contiene el nombre completo de la cuenta del usuario ni el nombre completo completo. El nombre de la cuenta y el nombre completo se analizan en busca de delimitadores:

commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. Si se encuentra alguno de estos delimitadores, el nombre de la cuenta o el nombre completo se dividen y se verifica que todas las secciones no estén incluidas en la contraseña. No se comprueba ningún carácter individual ni tres caracteres sucesivos.

Al verificar el nombre completo del usuario, varios caracteres se tratan como delimitadores que separan el nombre en tokens individuales. Comas, puntos, guiones/guiones, guiones bajos, espacios, signos de almohadilla y tabulaciones. Por cada ficha que es tres o más caracteres de largo, ese token se busca en la contraseña; si está presente, se rechaza el cambio de contraseña.

Por ejemplo, el nombre “Erin M. Hagens” se dividiría en tres tokens: “Erin”, “M” y “Hagens”. Debido a que el segundo token es solo uno carácter largo, sería ignorado. Por lo tanto, este usuario no podía tener una contraseña que incluyera “Erin” o “Hagens” como una subcadena en ninguna parte de la contraseña. Todas estas comprobaciones no distinguen entre mayúsculas y minúsculas.

Implementar la política de contraseñas

Es bastante común que un administrador que no comprende cómo se almacenan las políticas de contraseñas se pregunte si la política debe aplicarse a nivel de dominio, nivel de controladores de dominio o nivel de unidad organizativa individual. Antes de Active Directory 2008 y la introducción de Políticas de contraseñas detalladas (FGGP), solo puede aplicar uno política de contraseñas a sus objetos de usuario. Discutiré el uso de FGGP brevemente en este artículo.

Por lo tanto, si solo puede haber una política de contraseñas para el dominio anterior a 2008, ¿dónde vinculo la política, el objeto de dominio o la unidad organizativa de controladores de dominio? La respuesta es que las políticas de cuenta deben aplicarse a nivel de objeto de dominio. Los controladores de dominio se ignorar configuración de directiva de cuenta que se configura en cualquier GPO vinculado a la unidad organizativa de controladores de dominio.

Si observamos un GPO de muestra, lo primero que debe tener en cuenta es que la configuración de la Política de contraseñas se almacena en la sección Configuración del equipo, no en la sección Configuración del usuario. Esto es fundamental para entender cómo aplicar esta política.

Desde el Política de contraseñas las configuraciones se almacenan en la sección Configuración de la computadora, las configuraciones que defina se aplicarán a los objetos de la computadora. Si aplica el GPO a nivel de dominio, se aplicará a TODOS los objetos de la computadora bajo la raíz (incluidos los DC que comparten la base de datos de la cuenta).

Si lo vincula a una unidad organizativa en el árbol, se aplicará solo a aquellas computadoras ubicadas en esa unidad organizativa y cualquier unidad organizativa secundaria. Al aplicar la política de cuentas a nivel de unidad organizativa, las cuentas de usuario definidas localmente en esos equipos de la unidad organizativa se verán afectadas, no los objetos de usuario de la unidad organizativa.

Ahora que hemos determinado que Política de contraseñas se aplica a las computadoras y no a los usuarios, ¿cómo es que los usuarios del dominio están sujetos a la política? Bueno, piense en esto lógicamente, cuando vincula la política en el nivel de objeto de dominio (raíz), las computadoras que se ven afectadas incluyen… CONTROLADORES DE DOMINIO.

La política de la cuenta en realidad se propaga a través de la Controlador de dominio con la función de emulador de PDC, escribiendo los valores en la raíz del contexto de nombres de dominio (DC=domain, DC=tld). Cada controlador de dominio en el dominio replica una copia del dominio NC. El resto de los DC en el dominio leen la información del encabezado NC del dominio (y no del GPO que contiene la configuración de la política) y la aplican.

Sospecho que es por eso que las políticas de cuenta deben estar vinculadas al nivel de dominio. Si tuviera que vincularlo a la unidad organizativa de los controladores de dominio y el controlador de dominio que tiene la función de emulador de PDC se movió fuera de esa unidad organizativa, eso sería problemático. Al vincularlo al nivel del objeto de dominio, el Emulador de PDC de hecho será el objetivo.

Si ahora está siguiendo este concepto, esta pregunta debería ser fácil de responder. Entonces, ¿qué sucederá si aplico una política de contraseñas a nivel de unidad organizativa? La respuesta debería ser simple en este punto. La política impactará los objetos de computadora dentro de la unidad organizativa y las cuentas de USUARIO LOCAL definidas en esas computadoras estarán sujetas a esta política.

Con el reciente despliegue de Windows 2008, ahora tenemos la capacidad de aplicar políticas de contraseñas detalladas a nivel de usuario o grupo. El método de implementación es bastante diferente de lo que se ha explicado anteriormente. Espero que esta información haya sido útil.